Cisco UCS C220 M7 monitoring a logovanie Part 7 implementuje observabilitu. V tomto článku ukážem Cisco UCS C220 M7 monitoring a centralizované logovanie.

Cisco UCS C220 M7 monitoring a logovanie Part 7 zahŕňa CheckMK, Elasticsearch a Syslog.

Čo obsahuje Cisco UCS C220 M7 Part 7?

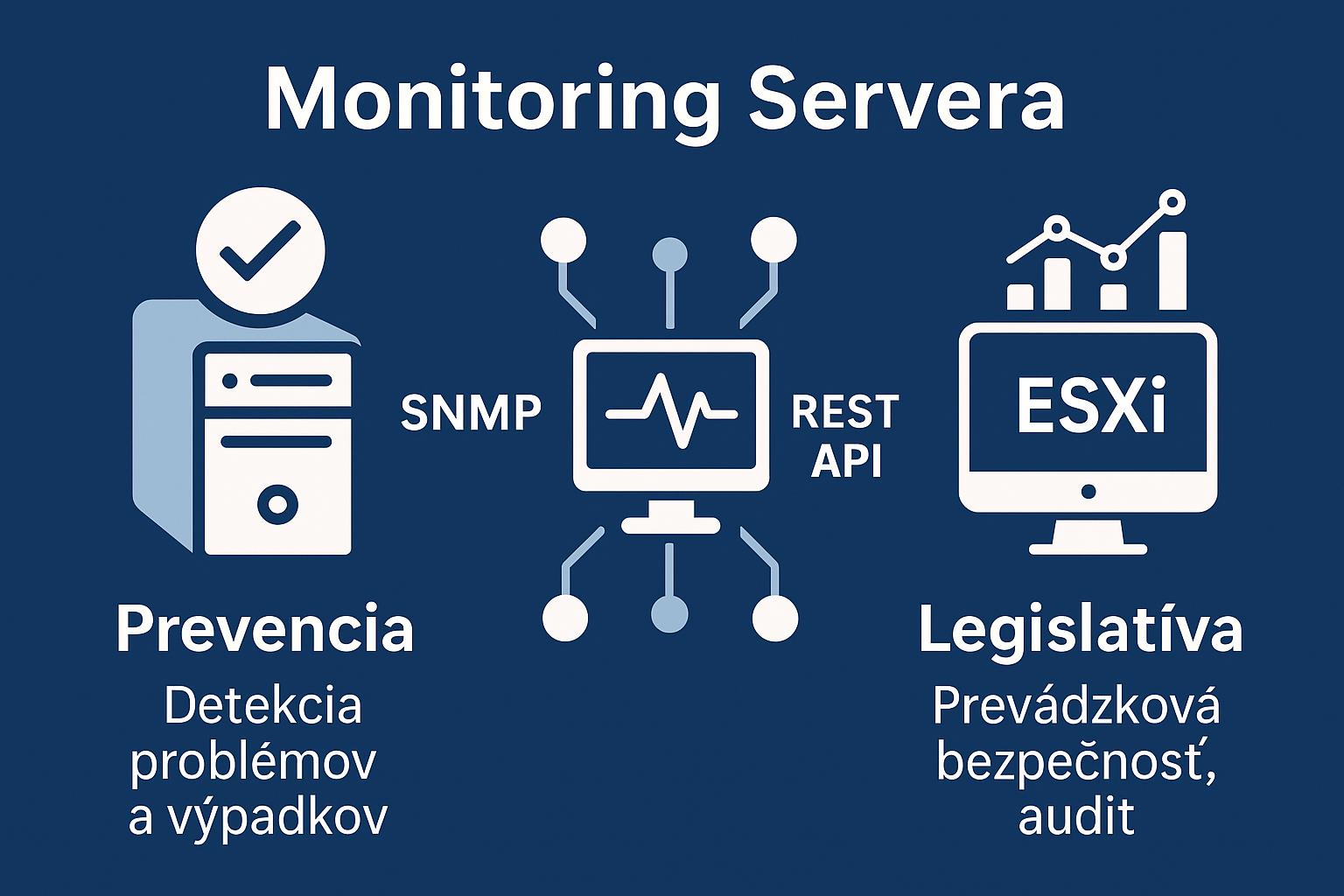

- CheckMK – monitoring infraštruktúry

- Elasticsearch – centralizované logy

- Syslog – zber logov

- Dashboard – vizualizácia

Viac v Cisco UCS dokumentácii.

Konfigurácia Cisco UCS C220 M7 Part 7

- Nasaďte CheckMK

- Nakonfigurujte Elasticsearch

- Nastavte Syslog forwarding

- Vytvorte dashboardy

Zhrnutie

Cisco UCS C220 M7 monitoring a logovanie Part 7 dokončuje implementáciu.

Ďalšie návody na VMware v našej sekcii.

Odborník na kybernetickú bezpečnosť, správu Azure Cloud a VMware onprem. Využíva technológie, ako Checkmk a MRTG, na monitorovanie siete a zvyšovanie efektívnosti a bezpečnosti IT infraštruktúry. Kontakt: hasin(at)mhite.sk