HTTPS Inspection is a critical security technology for corporate environments. In this article, I will explain how HTTPS Inspection works and why it’s important for protecting company networks.

Without HTTPS Inspection, up to 80% of internet traffic is invisible to security systems since it’s encrypted.

What is HTTPS Inspection?

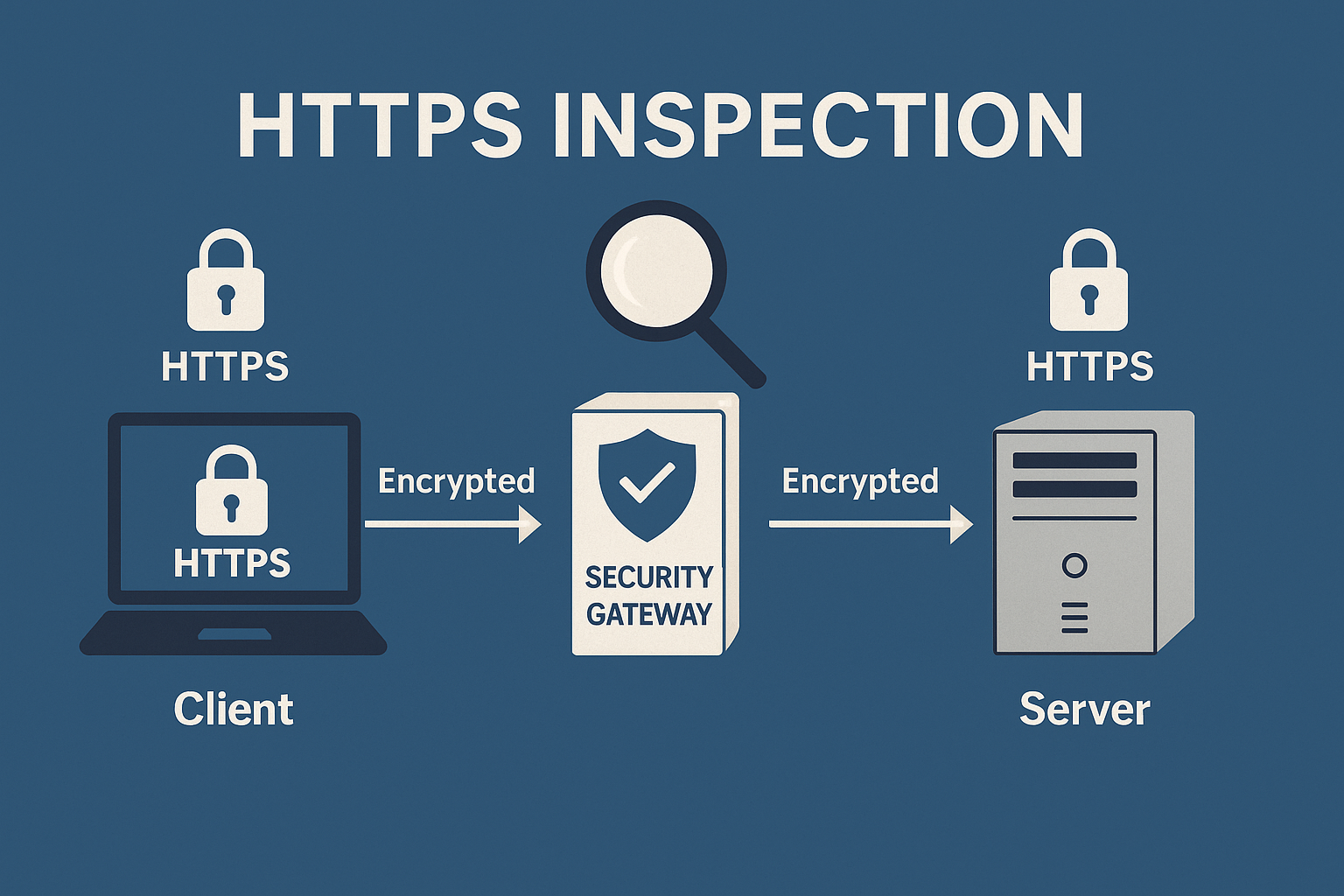

HTTPS Inspection (also SSL/TLS Inspection) allows the firewall to decrypt, analyze, and re-encrypt HTTPS traffic. This process reveals malware, data exfiltration, and other threats hidden in encrypted communication.

More about SSL Inspection in Check Point documentation.

How Does HTTPS Inspection Work?

- Client initiates HTTPS connection

- Firewall becomes “man-in-the-middle”

- Firewall creates its own certificate for the domain

- Traffic is decrypted, analyzed, and re-encrypted

Security Benefits

- Malware detection in encrypted traffic

- Data leakage prevention

- URL filtering for HTTPS

- Compliance monitoring

Summary

HTTPS Inspection is essential for modern corporate security.

More guides on Check Point configuration in our section.

Odborník na kybernetickú bezpečnosť, správu Azure Cloud a VMware onprem. Využíva technológie, ako Checkmk a MRTG, na monitorovanie siete a zvyšovanie efektívnosti a bezpečnosti IT infraštruktúry. Kontakt: hasin(at)mhite.sk