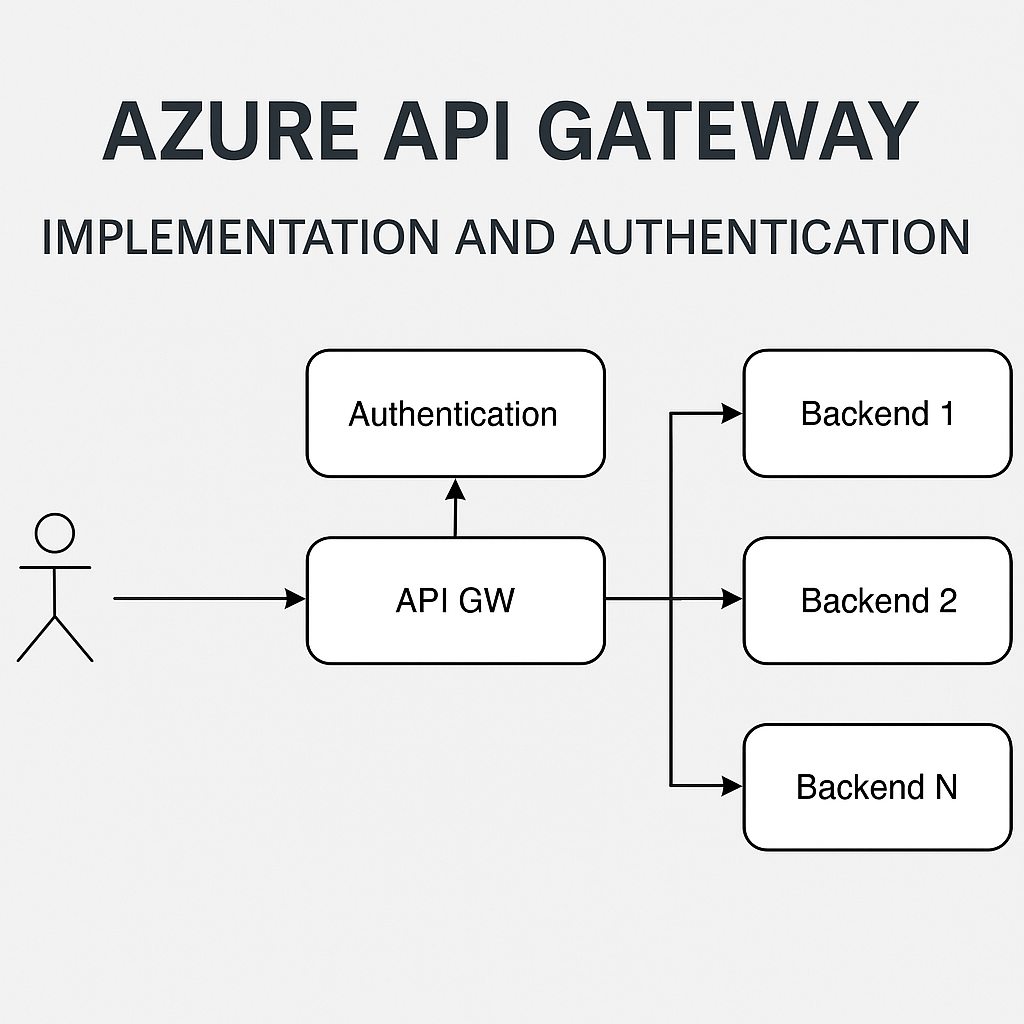

Azure API Management is a service for managing, publishing, and securing APIs. In this article, I will explain what Azure API Management is and how to deploy it.

Azure API Management provides a unified interface for all your APIs with authentication, rate limiting, and analytics.

What is Azure API Management?

- API Gateway – central entry point for all APIs

- Developer Portal – documentation for developers

- Analytics – API usage monitoring

- Policies – request transformation and validation

More in Azure API Management documentation.

Azure API Management Benefits

- Centralized API management

- Security and authentication (OAuth, JWT)

- Rate limiting and throttling

- Caching for better performance

Summary

Azure API Management is an enterprise solution for managing your APIs.

More guides on Azure in our section.

Odborník na kybernetickú bezpečnosť, správu Azure Cloud a VMware onprem. Využíva technológie, ako Checkmk a MRTG, na monitorovanie siete a zvyšovanie efektívnosti a bezpečnosti IT infraštruktúry. Kontakt: hasin(at)mhite.sk