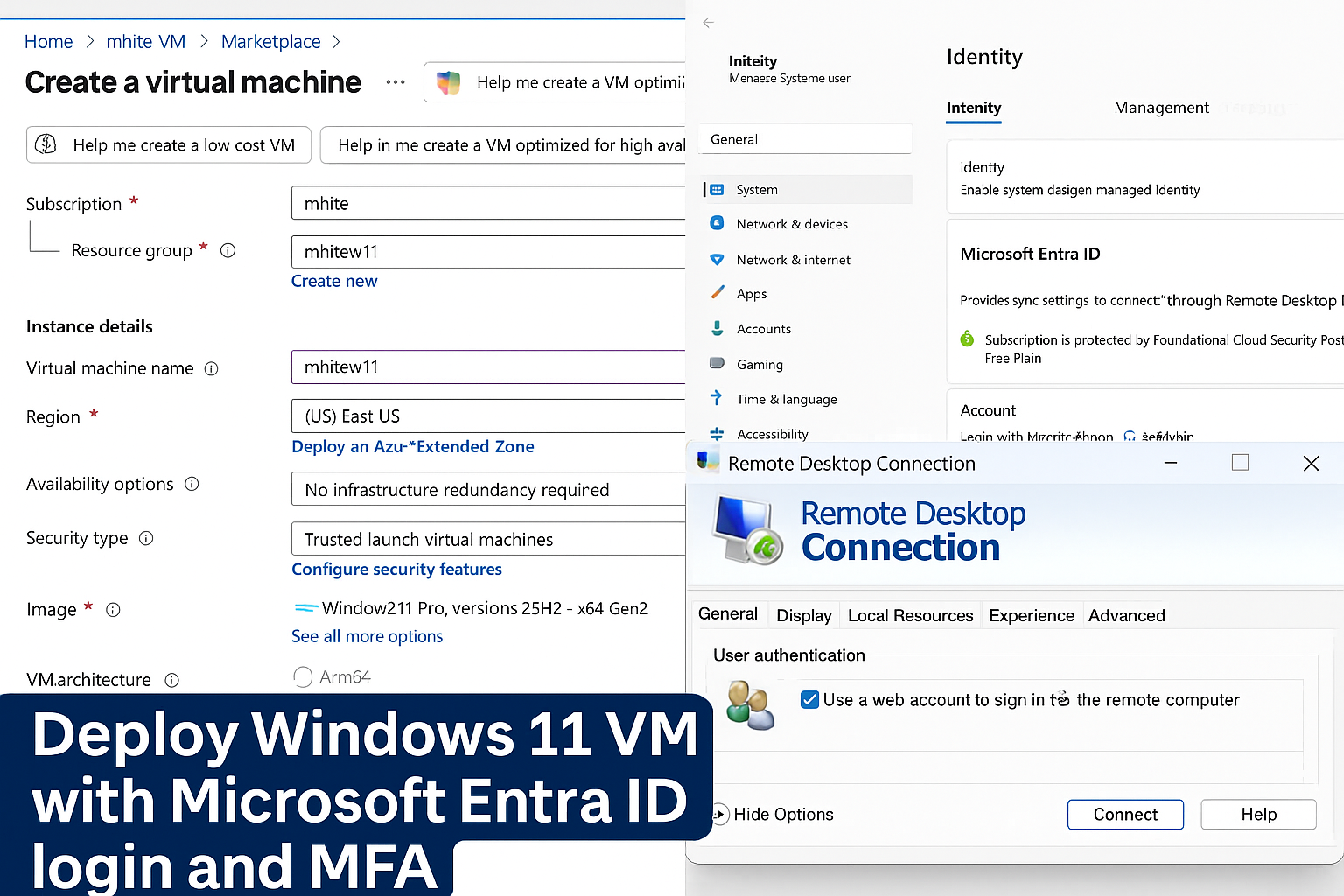

- VM typ: Trusted Launch Virtual Machine

- Image: Windows 11 Pro, version 25H2 – x64 Gen2

- Požiadavky: System Managed Identity, Secure Boot, vTPM

- RBAC role: Virtual Machine User Login / Administrator Login

- Autentifikácia: Entra ID + MFA cez web account

- RDP nastavenie: “Use a web account to sign in to the remote computer”

Windows 11 v Azure s Entra ID prihlásením a viacfaktorovým overením je moderný spôsob nasadenia virtuálnych pracovných staníc v cloude. V tomto návode vám ukážem, ako vytvoriť virtuálny počítač s Windows 11 Pro v Microsoft Azure s podporou prihlásenia cez Entra ID a MFA.

Tento postup je ideálny pre organizácie, ktoré chcú Windows 11 v Azure s Entra ID využívať pre bezpečný vzdialený prístup zamestnancov.

Prečo nasadiť Windows 11 v Azure s Entra ID?

Nasadenie Windows 11 v Azure s Entra ID prináša niekoľko výhod:

- Jednotné prihlásenie (SSO) – používatelia sa prihlasujú rovnakým účtom ako do M365

- Viacfaktorové overenie (MFA) – zvýšená bezpečnosť prihlásenia

- Centralizovaná správa – VM je registrované v Entra ID

- RBAC riadenie prístupu – granulárne oprávnenia pre používateľov

Viac o Azure AD prihlásení do VM nájdete v oficiálnej Microsoft dokumentácii.

Krok 1: Vytvorenie Windows 11 VM v Azure

Základné nastavenia

V Azure portáli prejdite na Virtual machines → Create → Azure virtual machine:

- Subscription: Vyberte predplatné

- Resource group: Vytvorte novú (napr. mhite-VM)

- VM name: mhitew11

- Region: West Europe alebo East US

- Security type: Trusted launch virtual machine

- Image: Windows 11 Pro, version 25H2 – x64 Gen2

Bezpečnostné nastavenia

Povoľte:

- Secure Boot – ochrana proti rootkitom

- vTPM – virtuálny Trusted Platform Module

Krok 2: Povolenie Entra ID autentifikácie

V záložke Management povoľte System assigned managed identity. Toto umožní VM mať vlastnú identitu v Entra ID pre autentifikáciu.

Krok 3: Konfigurácia DNS záznamu

Vytvorte A záznam u vášho DNS poskytovateľa:

- Host: w11.vasadomena.sk

- IP: Verejná IP adresa VM

- TTL: 3600

Krok 4: Nastavenie DNS suffixu vo Windows 11

Po nasadení VM nakonfigurujte DNS suffix:

- Pravý klik na This PC → Properties

- Advanced system settings → Computer Name → Change → More…

- Nastavte Primary DNS suffix: vasadomena.sk

- Zaškrtnite “Change primary DNS suffix when domain membership changes”

- Reštartujte systém

FQDN sa zmení na mhitew11.vasadomena.sk.

Krok 5: Priradenie RBAC oprávnení pre Windows 11 v Azure s Entra ID

Dostupné role

- Virtual Machine Administrator Login – administrátorský prístup

- Virtual Machine User Login – štandardný používateľský prístup

Postup priradenia

- Prejdite na Virtual Machines → [názov VM] → Access control (IAM)

- Kliknite Add → Add role assignment

- Vyberte rolu (napr. Virtual Machine User Login)

- Vyberte používateľa z Entra ID

- Potvrďte priradenie

Krok 6: Prihlásenie cez RDP s Entra ID účtom

Nastavenie RDP pripojenia

- Otvorte Remote Desktop Connection (mstsc.exe)

- Zadajte názov počítača:

mhitew11.vasadomena.sk - Kliknite Show Options → Advanced

- V časti User authentication zaškrtnite “Use a web account to sign in to the remote computer”

Proces autentifikácie

Otvorí sa webové prihlásenie, kde zadáte Entra ID účet a dokončíte MFA overenie.

Riešenie problémov

Ak sa nemôžete prihlásiť, skontrolujte:

- Používateľ má priradenú RBAC rolu

- DNS suffix je správne nakonfigurovaný

- VM je registrované v Entra ID (Devices → All Devices)

- RDP má povolenú možnosť web account

Zhrnutie

Windows 11 v Azure s Entra ID poskytuje bezpečné a moderné riešenie pre vzdialené pracovné stanice. Kľúčové body:

- Managed identity musí byť povolená pri vytváraní VM

- DNS suffix je kritický pre správnu autentifikáciu

- RBAC role určujú úroveň prístupu používateľov

- MFA zvyšuje bezpečnosť prihlásenia

Často kladené otázky (FAQ)

Ako sa prihlásiť do Azure VM pomocou Entra ID účtu?

V RDP klientovi (mstsc.exe) povoľte možnosť “Use a web account to sign in to the remote computer” v Advanced nastaveniach. Pri pripojení sa otvorí webové prihlásenie, kde zadáte Entra ID účet a dokončíte MFA.

Aké RBAC role potrebujem pre prihlásenie do Azure VM?

Pre prihlásenie potrebujete rolu Virtual Machine User Login (štandardný používateľ) alebo Virtual Machine Administrator Login (admin). Role priraďte cez IAM na úrovni VM alebo resource group.

Prečo potrebujem System Managed Identity pre Entra ID prihlásenie?

Managed Identity umožňuje VM mať vlastnú identitu v Entra ID. Bez nej VM nemôže overiť používateľov cez Entra ID. Musí byť povolená pri vytváraní VM, nie dodatočne.

Čo je DNS suffix a prečo je dôležitý?

DNS suffix určuje doménu počítača (napr. vasadomena.sk). Pre Entra ID prihlásenie musí byť správne nastavený, aby RDP klient vedel, kde overiť používateľa. Nastavuje sa cez System Properties → Computer Name → Change → More.

Funguje Entra ID prihlásenie s MFA?

Áno, MFA je plne podporované. Pri RDP prihlásení sa otvorí webový prehliadač, kde dokončíte MFA overenie (Microsoft Authenticator, SMS, atď.).

Môžem použiť Entra ID prihlásenie pre on-premises VM?

Nie priamo. Táto funkcia je určená pre Azure VM. Pre on-premises môžete použiť Azure AD Domain Services alebo hybridné pripojenie cez Azure AD Connect.

Ďalšie návody na Azure konfiguráciu nájdete v našej sekcii.

Odborník na kybernetickú bezpečnosť, správu Azure Cloud a VMware onprem. Využíva technológie, ako Checkmk a MRTG, na monitorovanie siete a zvyšovanie efektívnosti a bezpečnosti IT infraštruktúry. Kontakt: hasin(at)mhite.sk